Jedna od najvažnijih karakteristika Linuxa kao operativnog sustava je postojanje ogromnog broja različitih distribucija. Iako se sve te distribucije temelje na nekoliko osnovnih jezgri (kao što je, na primjer, Debian) međusobno se razlikuju prema broju i vrstama različitih dodatnih alata, izgledu korisničkog sučelja, podržanom hardveru i slično. Iako većina Linux distribucija ima kao cilj biti općenamjenski operativni sustav pogodan za korištenje u različitim situacijama, postoje i specijalizirane verzije Linuxa optimizirane za posebne vrste primjena. Jedna od takvih distribucija je i Kali o kojem će biti više riječi u današnjem tekstu.

Uvod

Kali Linux (u nastavku teksta samo Kali) je posebna verzija Linuxa namijenjena prije svega za provođenje istraživanja i testiranja na području sigurnosti, odnosno za provođenje različitih forenzičkih istraživanja u IT području. U tu svrhu je ova distribucija „iz kutije“ opremljena s oko 600 različitih softverskih paketa posebno pripremljenih za provođenje takvih operacija.

Prva verzija Kalija pojavila se 2013., a nastala je tako da su njezini autori (Mati Aharoni i Devon Kearns iz tvrtke Offensive Security) ispočetka pripremili novi operativni sustav na temelju svoje vlastite prethodne distribucije pod nazivom BackTrack, također namijenjene sigurnosnom testiranju sustava. Sam BackTrack sustav temeljio se na drugoj, još starijoj distribuciji pod nazivom Knoppix.

Zanimljivo je spomenuti da autori Kalija zapravo nikad nisu previše ulagali u marketing sustava, vođeni idejom kako će oni kojima je potrebna takva specijalizirana distribucija već nekako saznati za nju. Unatoč tome, Kali je iznenada postao neočekivano popularan od kada se počeo koristiti na računalima u TV seriji „Mr. Robot“.

Budući da se Kali u osnovi temelji na Debianu, većina softverskih paketa može se preuzimati iz Debian repozitorija pomoću standardnog alata apt. Kao korisničko sučelje koristi se Xfce, iako je po potrebi dostupan i GNOME (podrazumijevano korisničko sučelje do 2019. godine). Na sličan način je 2020. godine napravljen prelazak s Basha na ZHS, iako se i dalje može koristiti Bash.

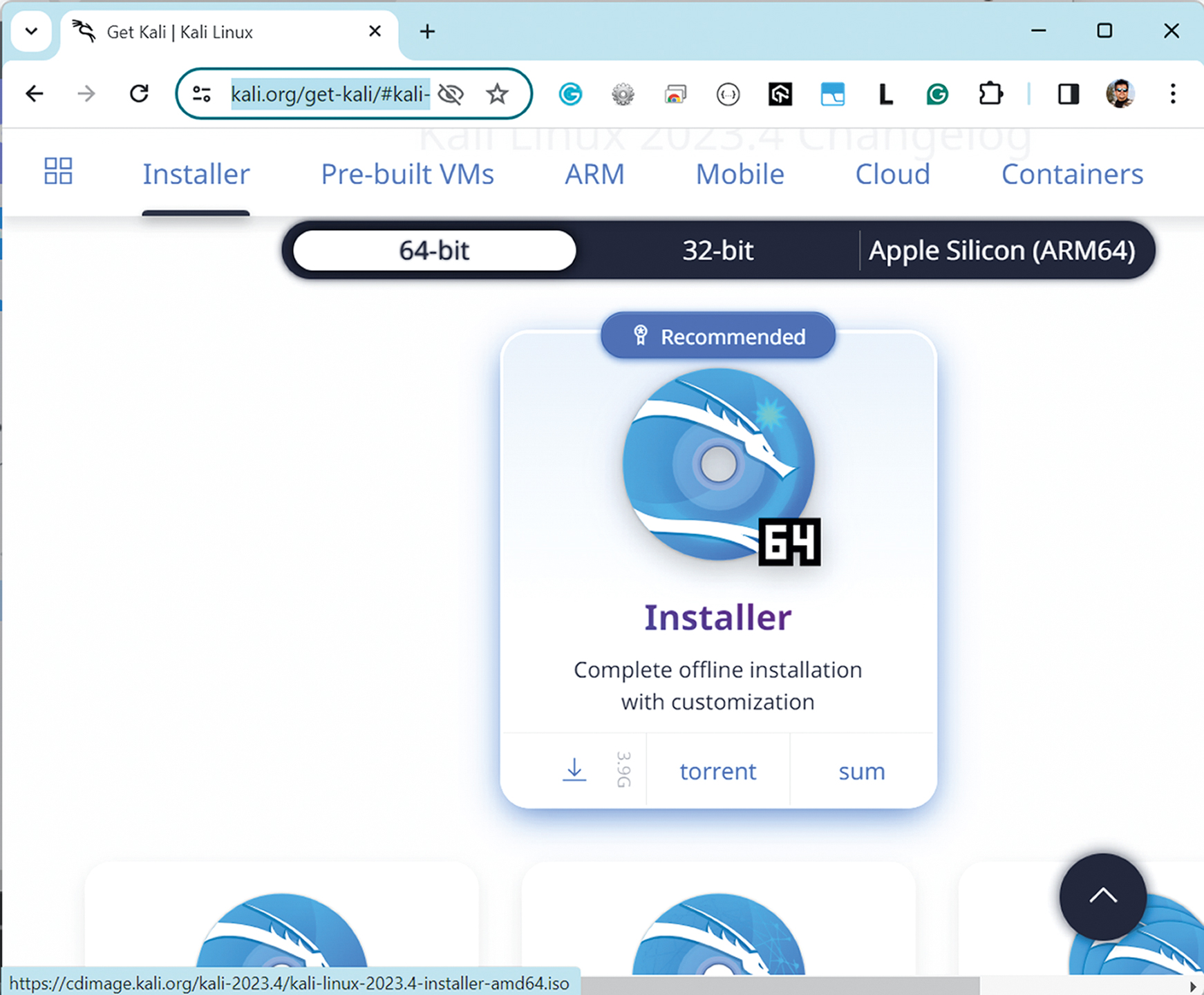

Preuzimanje Kali sustava: ISO verzija može se preuzeti s adrese https://www.kali.org/get-kali/#kali-installer-images

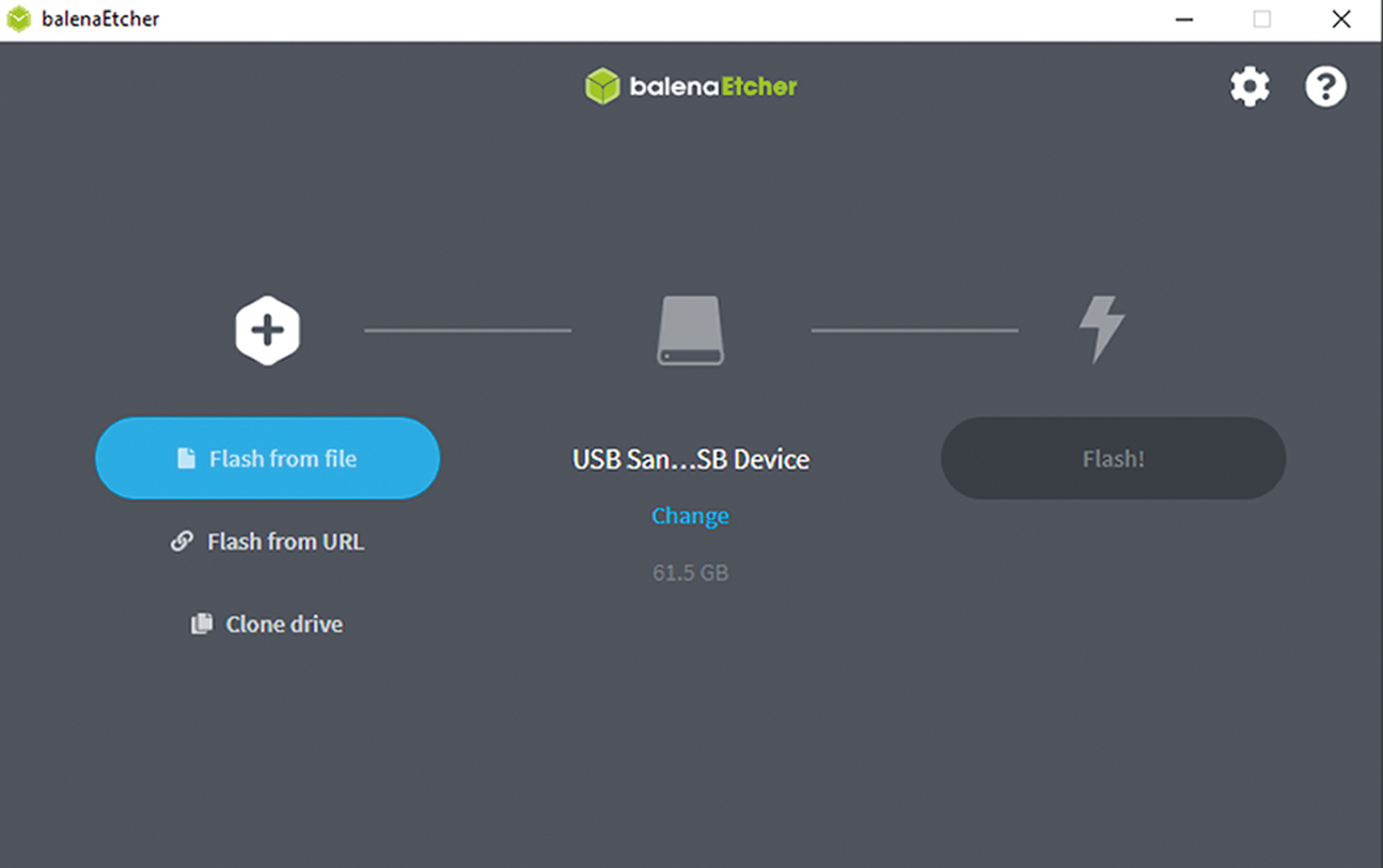

Balena Etcher: Windows alat za pripremu samostalne verzije operativnog sustava koja se pokreće s USB-a

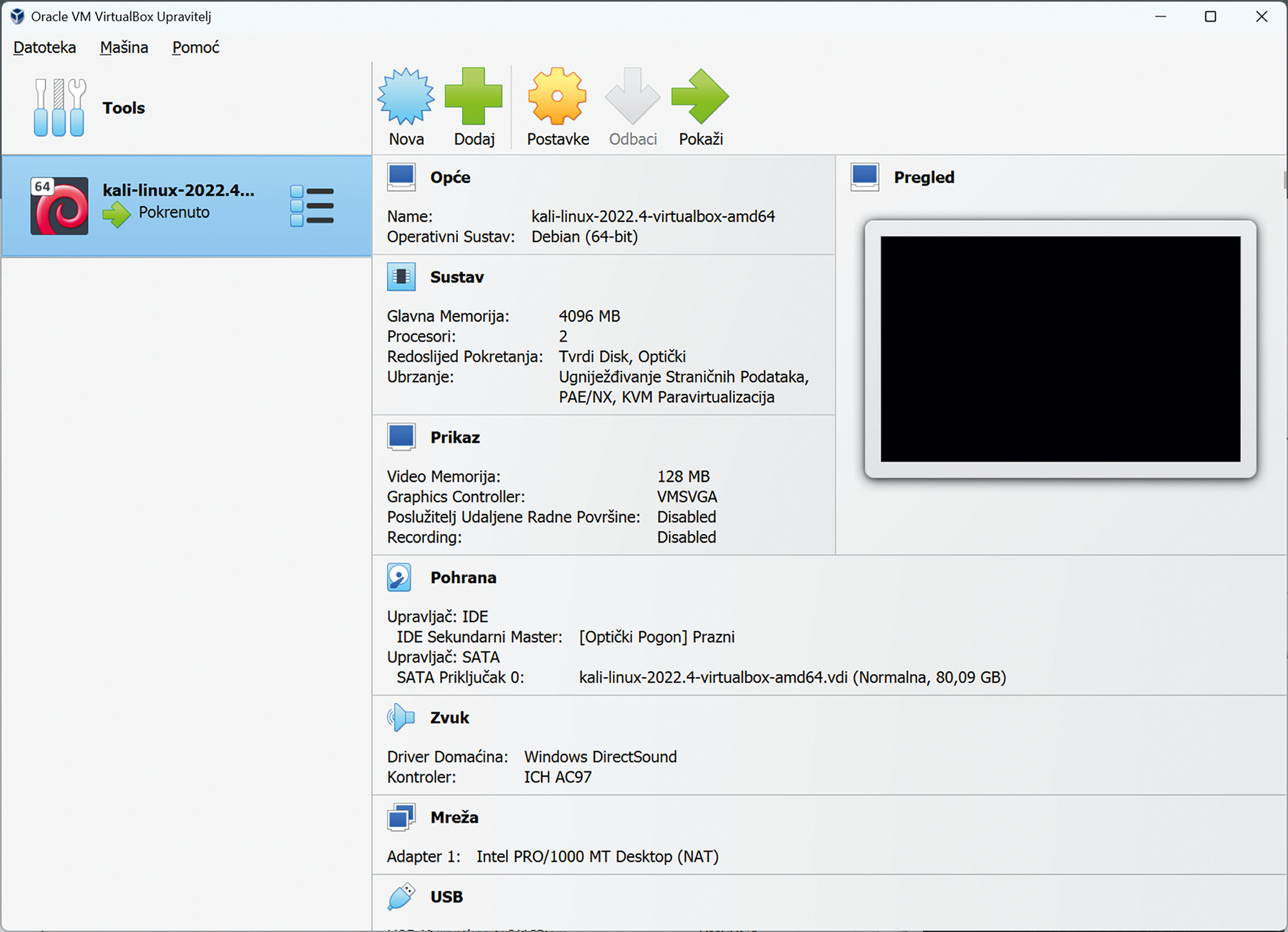

Kali u virtualnom stroju: Primjer konfiguriranja parametara operativnog sustava u Oracle VM VirtualBoxu

Kao i veliki dio drugih distribucija Linuxa, tako se Kali osim kao samostalna instalacija na računalu može koristiti i u virtualnim mašinama, Docker konfiguracijama, ili kao distribucija na USB memorijskom sticku. Autori sustava preporučuju korištenje u okviru virtualnog stroja kao najbolji način za upoznavanje s Kali sustavom. Na primjer, Oracle VM VirtualBox.

Instalacija na USB disk i podizanje Kalija kad je takav stick spojen na neko drugo računalo naročito su pogodni za različite oblike forenzičkih istraživanja drugih računala, kada se ne smije mijenjati sadržaj takvih računala. U slučaju da takav USB želite pripremiti na Windowsima, potreban vam je dodatni „komad“ softvera za pripremu instalacije. Na primjer, nakon preuzimanja ISO slike operativnog sustava Kali s adrese https://www.kali.org/get-kali/#kali-installer-images, možete također besplatno preuzeti Windows alat balena Eatcher s adrese https://etcher.balena.io/.

Pomoću ovog alata možete ISO sliku operativnog sustava vrlo jednostavno pretvoriti u samostalnu verziju operativnog sustava Kali koja se podiže s USB-a spojenog na računalo.

S prve spomenute web adrese mogu se preuzeti i drugi oblici Kali sustava pogodni za instalaciju u virtualnim strojevima, spremnicima (containers) kao što su Docker ili LXC/LXD, odnosno cloud infrastrukturi (npr. Microsoft Azure ili Amazon AWS). Prateće slike uz tekst koje prikazuju korištenje Kalija pripremljene su uz pomoć Kalija instaliranog u virtualni stroj Oracle VM VirtualBox.

Što se tiče minimuma hardverskih resursa potrebnih za izvođenje operativnog sustava Kali, oni su za današnja računala zapravo postavljeni vrlo nisko – i386 procesor, 2 GB RAM memorije i 20 GB slobodnog prostora na disku. Ni preporučeni, nešto veći resursi za „normalan“ rad nisu nešto posebno – 50 GB slobodnog prostora na SSD disku. Drugim riječima, Kali možete iskoristiti i tako da neko staro računalo pretvorite u forenzički stroj ili stroj za učenje Linuxa, a neko moderno računalo neće se previše „oznojiti“ ako na njemu Kali koristite u virtualnom stroju.

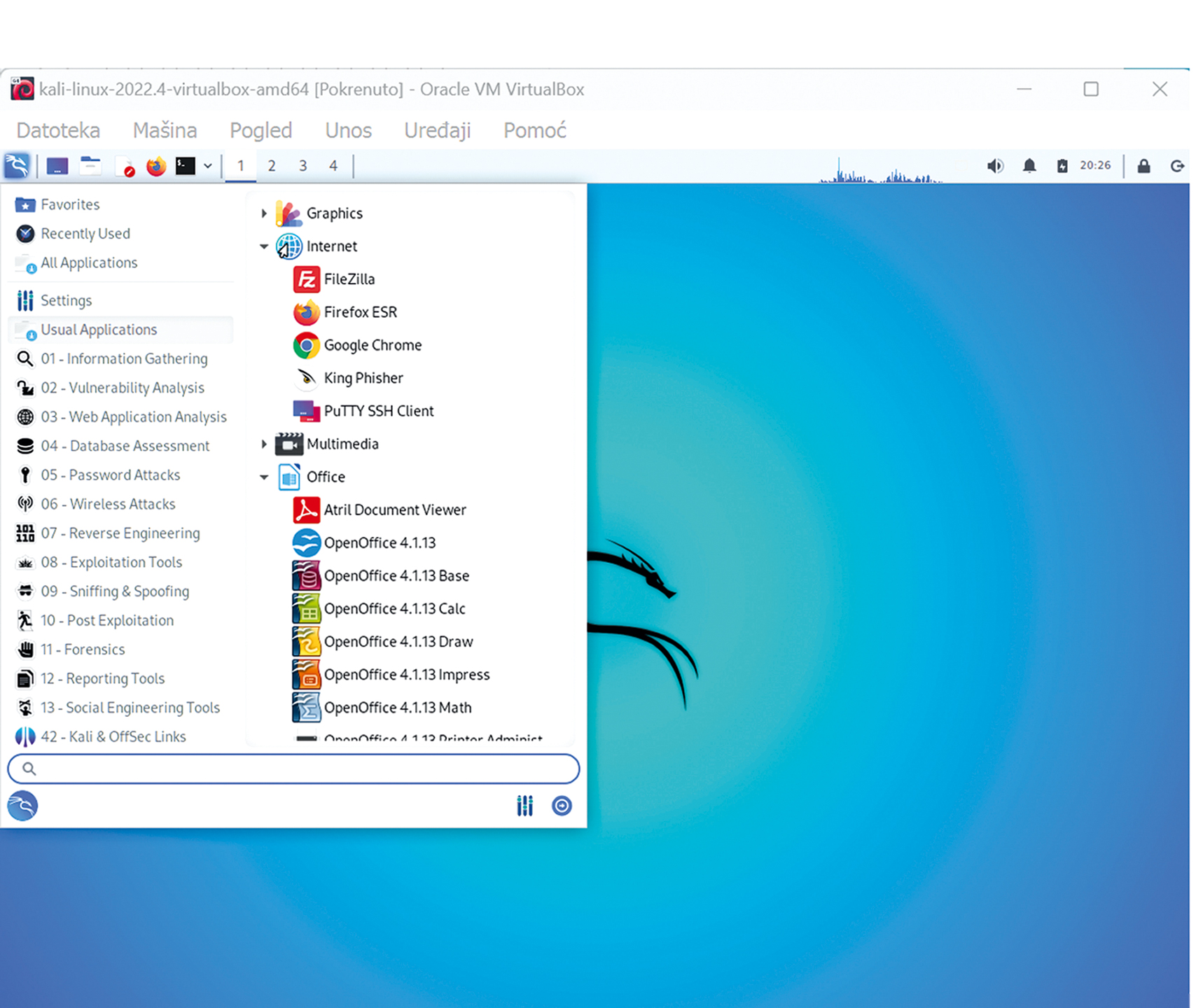

Kali kao Linux opće namjene: U operativni sustav ugrađene su uobičajene uredske, internetski orijentirane i druge aplikacije

Kali nije virus

Kod korištenja Kalija u virtualnom stroju koji se izvodi na Windowsima koji su opremljeni nekim od naprednijih antivirusnih alata, može se dogoditi da tijekom korištenja Kalija antivirusni paket javi prisutnost virusa na računalu. Pogotovo je to čest slučaj kod ažuriranja različitih Kali alata iz Debian repozitorija pomoću naredbe APT. To se ne događa zato što Kali sam po sebi sadrži viruse, nego zato što neki od njegovih alata niske razine za provođenje sigurnosnih testova sadrže slične dijelove koda kao i virusi. Zbog čega ih antivirusni alati lažno prepoznaju kao viruse.

Ako antivirusni alat imate podešen tako da automatski analizira i uklanja takve module, može vam se dogoditi da ažuriranjem Kalija zapravo dobijete neupotrebljive verzije nekih od sigurnosnih alata, jer će antivirus spriječiti instalaciju dijela modula.

Rješenje je prilično jednostavno. Prije svake nadogradnje Kalija privremeno isključite djelovanje antivirusnog paketa ili, ako je to moguće, prijavite Kali u virtualnom stroju kao izuzetak kojeg antivirusni program ne mora provjeravati.

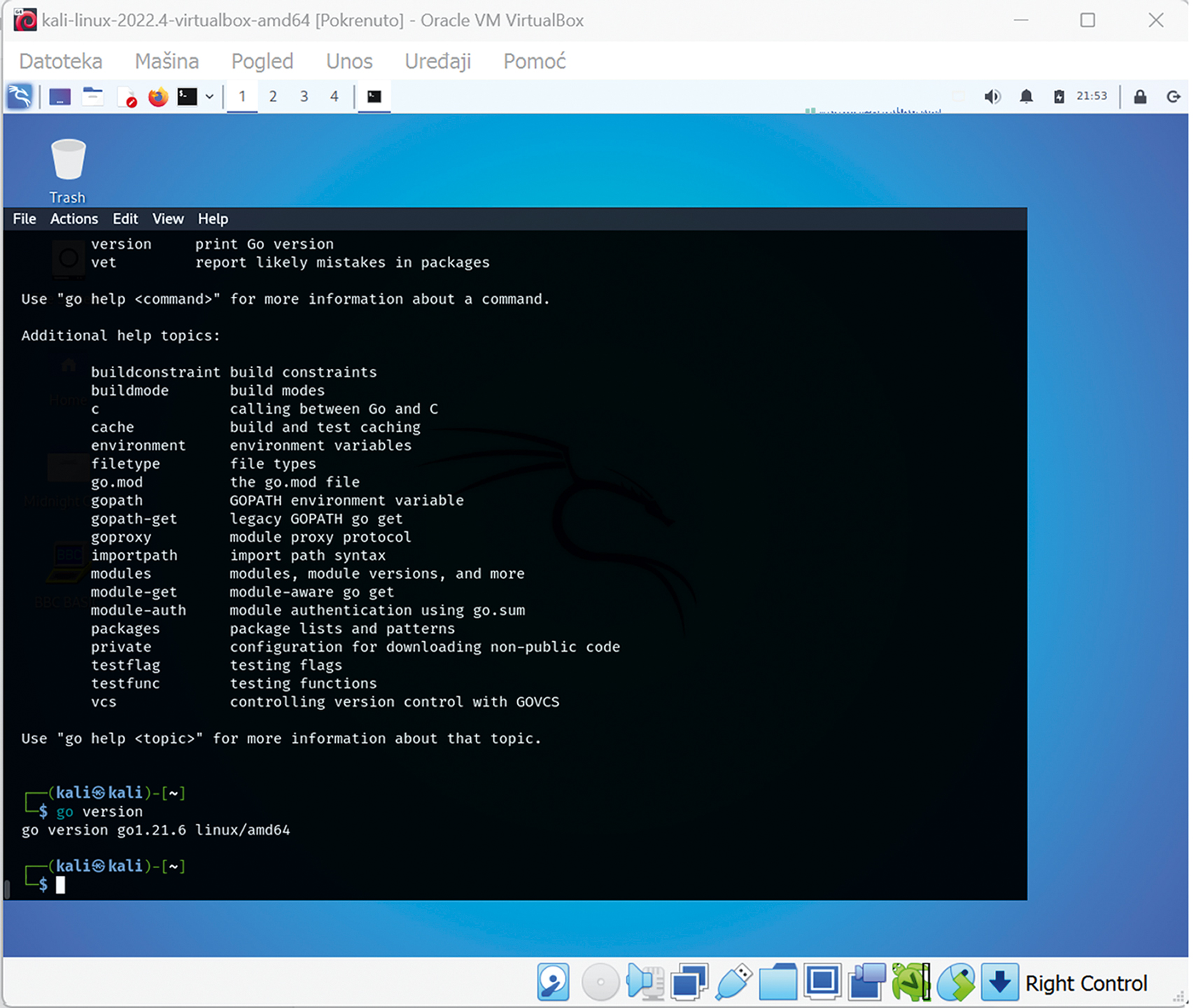

Kali kao razvojni alat: U njemu se mogu koristiti različiti razvojni alati, kao na primjer Go jezik

Kako mogu koristiti Kali?

Autori su Kali zamislili prije svega kao alat za sigurnosno testiranje drugih sustava (o čemu će biti više riječi u nastavku teksta) te za različite oblike forenzičkih istraživanja. Tako da ga zapravo ni sami autori ne preporučuju za nešto drugo. Međutim, to ne znači da Kali ne možete koristiti kao svaki drugi Linux za brojne zadatke opće namjene. U operativni sustav u samom startu su ugrađene uobičajene uredske, internetski orijentirane i brojne druge „standardne“ kategorije aplikacija. Što znači da Kali sasvim normalno možete koristiti za pripremu različitih vrsta dokumenata ili učenje Linux naredbi (kao početnik u svijetu Linuxa).

Kali također može poslužiti kao sasvim ozbiljna razvojna mašina, jer se preko Debian repozitorija, ili na neki drugi način, mogu instalirati različiti razvojni alati. Autor teksta iz prve ruke može potvrditi da to funkcionira besprijekorno, jer upravo Kali koristi za razvoj vlastitih projekata u Go jeziku.

Također, trenutno radi na jednom dosta originalnom JavaScript/jQuery projektu bez ikakvih posebnih problema. Pogađate, ponovo u Kali sustavu.

Time se ne želi naglasiti da je Kali najbolji Linux na globusu, nego je tu prije svega riječ o svojevrsnoj lijenosti u korištenju. Ako se Kali uz različite oblike sigurnosnih primjena može koristiti i za svakodnevne operacije odnosno za programiranje, zbog čega bismo se gnjavili instaliranjem i održavanjem drugih Linuxa za obavljanje istih operacija?

Kada treba izbjegavati Kali?

Situacija oko koje se svi slažu da treba izbjegavati Kali je korištenje na serverima u slučajevima gdje se očekuje besprijekoran 24/7 rad. To znači da server bez ikakvih problema radi 24 sata na dan svih sedam dana u tjednu. Budući da Kali u sebi sadrži brojne nestandardne, sigurnosno orijentirane module, takvo ponašanje sustava je sigurno teže postići nego kod drugih distribucija Linuxa gdje je to primarni cilj.

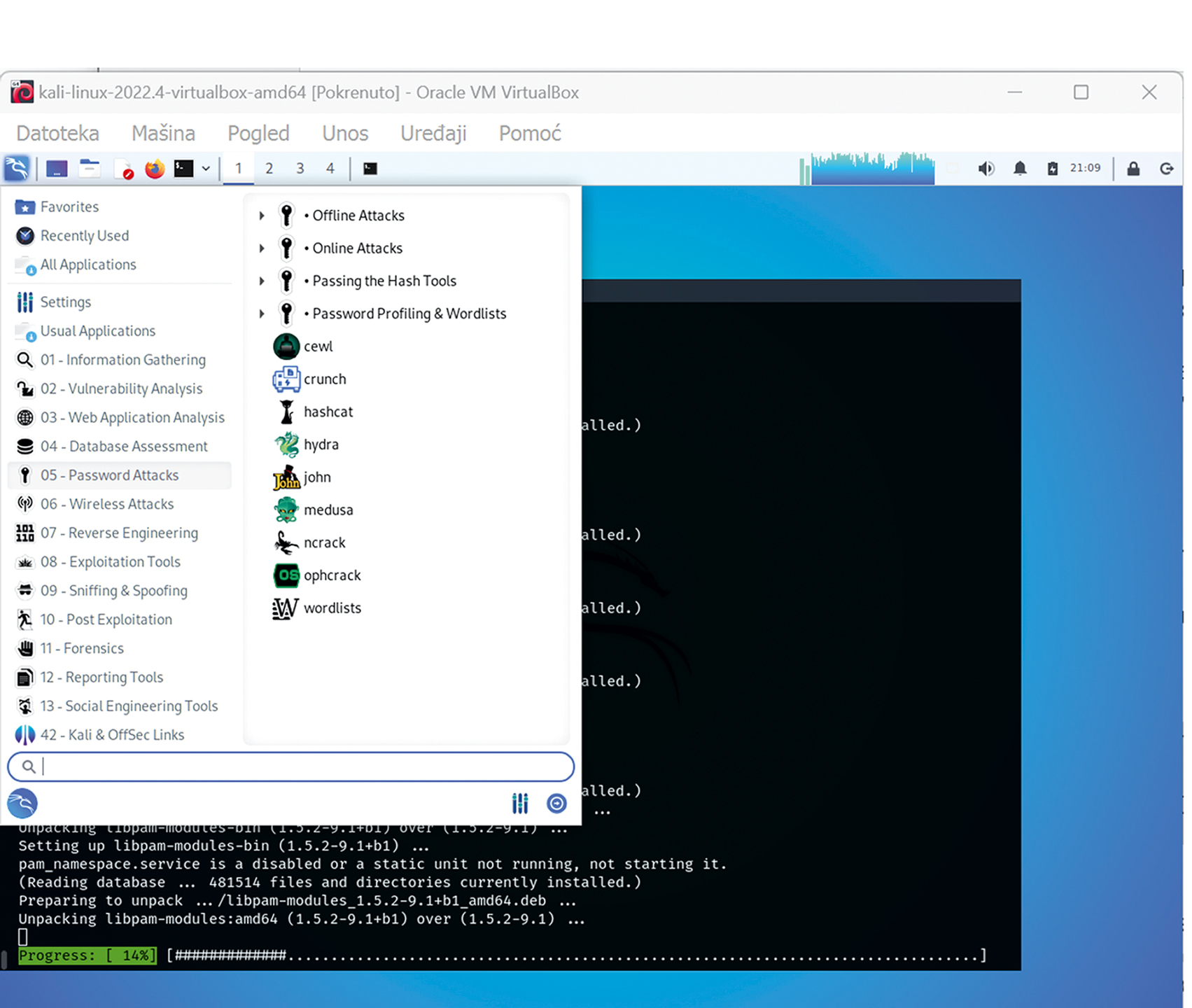

Naravno, svoj pravi smisao Kali pokazuje tek kod rješavanja različitih sigurnosno orijentiranih zadataka za koje je projektiran. Specijaliziranost Kalija za takve zadatke odmah je uočljiva u početnom izborniku, gdje osim opće kategorije „Usual Application“, postoji čak 13 posebno orijentiranih sigurnosnih kategorija:

01 – Information Gathering

02 – Vulnerability Analysis

03 – Web Application Analysis

04 – Database Assesment

05 – Password Attacks

06 – Wireless Attacks

07 – Reverse Engineering

08 – Exploitation Tools

09 – Sniffing & Spoofing

10 – Post Exploitation

11 – Forensics

12 – Reporting Tools

13 – Social Engineering Tools

Odabirom bilo koje od kategorija moguće je iz prikazanog popisa aplikacija odmah pokrenuti i neke od najboljih alata iz te kategorije.

Autor teksta će odmah priznati da čak i nakon poprilično dugog vremena korištenja Kalija u praksi, neke od alata još nije stigao ni pokrenuti, kamoli detaljno ih proučiti (ipak je tu riječ o više stotina takvih alata). Što automatski znači da nema načina ni prostora da ih detaljnije opišemo u ovom tekstu. Složenost i mogućnosti korištenja pojedinih alata su toliko opsežni da bi za neke od njih bili potrebni samostalni tekstovi u vašem omiljenom časopisu. Ipak, kako biste stekli dojam o tome kako sigurnosno orijentirani alati ugrađeni u Kali doista funkcioniraju, u nastavku teksta demonstrirat ćemo korištenje nekoliko konkretnih alata u praksi.

Password Attacks: Kali alati za razbijanje i analizu postojećih lozinki

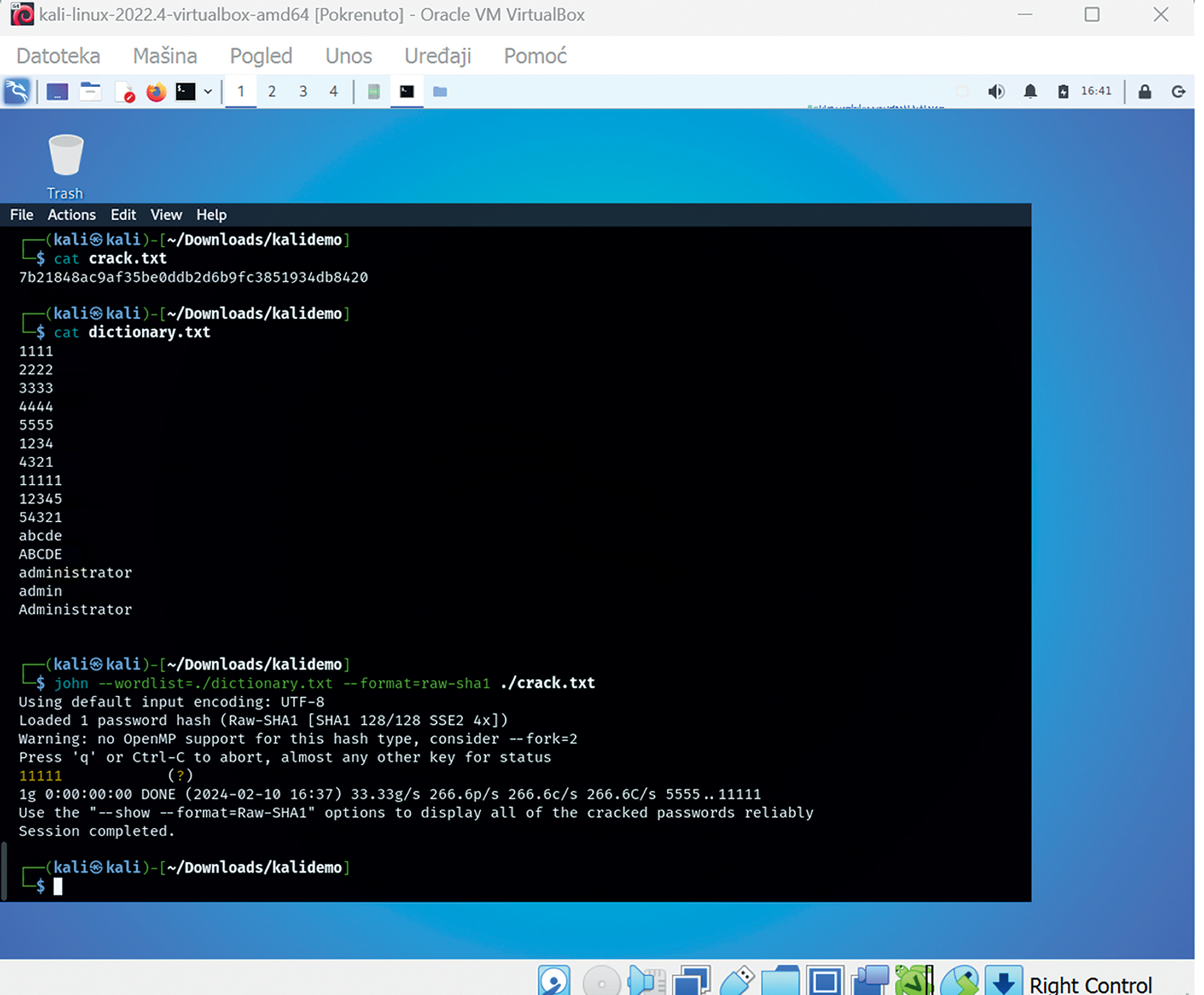

John the Ripper

„John the Ripper“ (u nastavku teksta samo John) predstavlja alat za razbijanje lozinki sirovom snagom („brute-force“), odnosno za provjeru koliko je teško razbiti lozinku u nekom sustavu. Najjednostavniji način korištenja ima sljedeći oblik.

Pretpostavimo da smo na neki drugi način (odnosno nekim drugim Kali alatom) uspjeli doznati da za nekog korisnika hashirani oblik lozinke izgleda ovako:

7b21848ac9af35be0ddb2d6b9fc3851934db8420

Iz takvog oblika lozinke ne možemo direktno saznati pravu lozinku kako bismo se umjesto korisnika prijavili na sustav. Za potrebe korištenja alata John, spremit ćemo tu vrijednost u datoteku crack.txt.

Kao netko tko se bavi sigurnosnim testiranjem, stalno održavamo datoteku s najčešćim lozinkama koje je najlakše probiti. Popis takvih lozinki može se saznati iz literature ili vlastitim iskustvom, ako se bavite takvim poslovima duže vrijeme. Želimo provjeriti nije li slučajno naš korisnik izabrao nekakvu jednostavnu lozinku. Dodatna datoteka dictionary.txt s popisom „slabih“ lozinki je u ovom slučaju vrlo jednostavna, pa sadrži svega nekoliko vrijednosti:

1111

1234

4321

11111

12345

54321

abcde

ABCDE

administrator

admin

Administrator

John the Ripper: Primjer korištenja za pronalaženje/razbijanje jednostavne lozinke

Pokrenimo alat John da vidimo je li prije spomenuta hash lozinka doista neka od slabih lozinki s našeg popisa. Za to se koristi sljedeća naredba:

john --wordlist=./dictionary.txt --format=raw-sha1 ./crack.txt

Kao rezultat izvođenja prethodne naredbe, dobit ćemo skoro odmah sljedeći rezultat:

Using default input encoding: UTF-8Loaded 1 password hash (Raw-SHA1 [SHA1 128/128 SSE2 4x])Warning: no OpenMP support for this hash type, consider --fork=2Press ‘q’ or Ctrl-C to abort, almost any other key for status11111 (?)1g 0:00:00:00 DONE (2024-02-10 16:37) 33.33g/s 266.6p/s 266.6c/s 266.6C/s 5555..11111Use the “--show --format=Raw-SHA1” options to display all of the cracked passwords reliablySession completed. Session completed.

John je uspješno pronašao da ovaj korisnik upotrebljava vrlo jednostavnu lozinku 11111, nakon čega se pomoću nje možemo prijaviti u sustav. Kao „dobar haker“, javili bismo korisniku odnosno administratoru sustava da treba pojačati tj. promijeniti lozinku, a kao „loš haker“ bismo je mogli iskoristiti za napad.

Primijetite na ovom mjestu da smo kao netko tko ima iskustva s lozinkama na temelju samog izgleda hash vrijednosti znali da je korišten SHA1 algoritam hashiranja. Naravno, John zna i za druge algoritme, pa se i oni mogu isprobati po potrebi.

Prethodni primjer pokazuje koliko je važno koristiti složene lozinke, jer kod njih razbijanje ne ide tako jednostavno preko rječnika najčešćih lozinki.

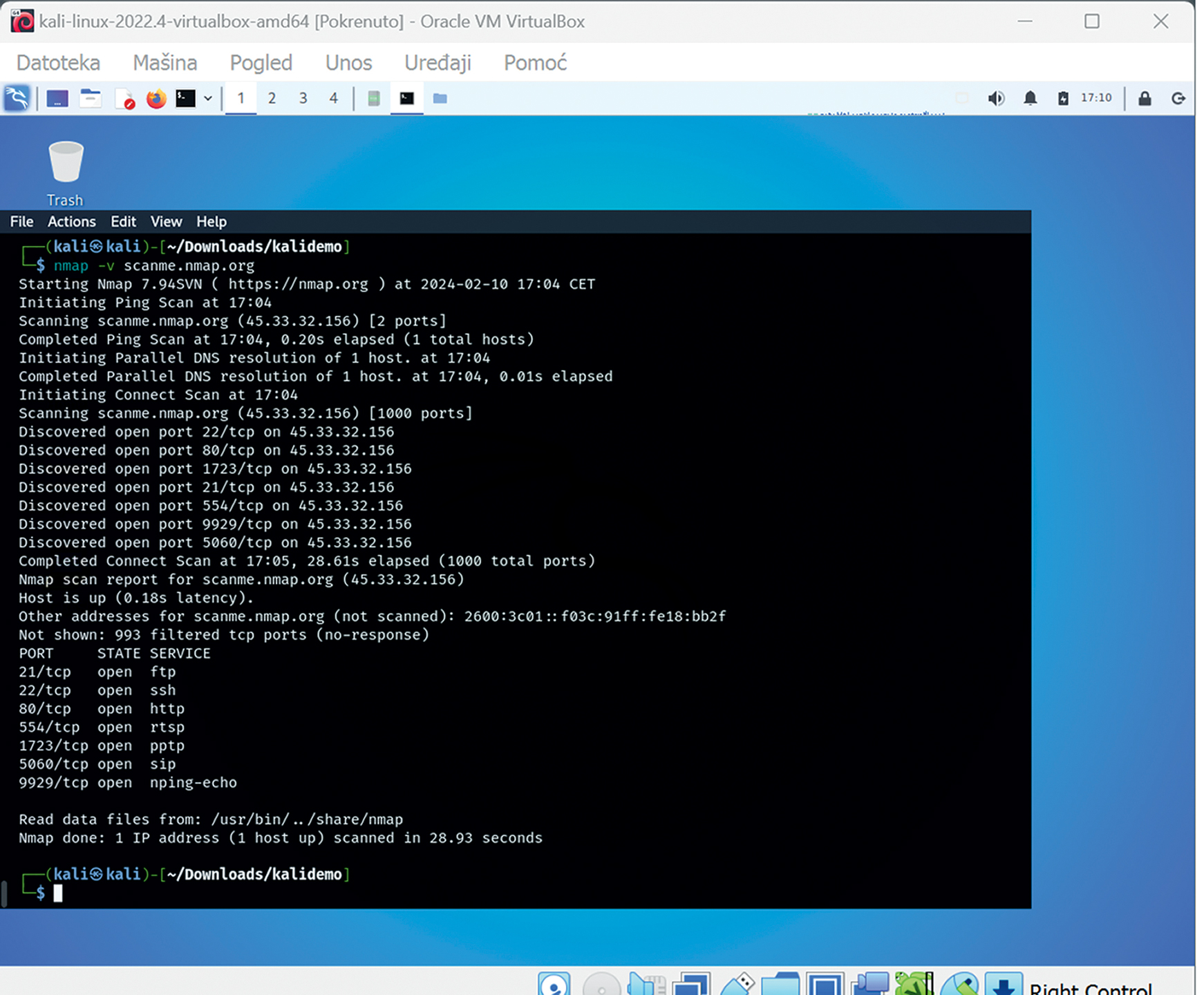

nmap (Network Mapper)

Alat nmap namijenjen je pretraživanju mreža kako bi se na njima otkrili otvoreni portovi i servisi te na temelju takvih slabosti iskoristile prilike za proboj u mrežu. Ovaj alat predstavlja izvrstan primjer za demonstraciju još jedne bitne karakteristike koju često podržavaju različiti sigurnosni alati.

Naime, da bismo naučili kako se koristi neki alat za provjeru sigurnosti, treba postojati nekakvo mjesto na webu gdje takve nesigurnosti zaista postoje, jer samo tako možemo naučiti kako izgledaju kad ih alat otkrije. Autori nmapa su zaista pripremili takvo mjesto na adresi scanme.nmap.org, pa upravo spomenutu adresu možemo upotrijebiti za prvo testiranje alata.

Drugu stvar koju ćete odmah primijetiti kod korištenja nmapa je to da izvođenje traje neko vrijeme. To je dosta čest slučaj kod sigurnosnih alata – ne možete očekivati da neki alat uvijek izvede složene sigurnosne analize za sekundu ili dvije. I prije opisani alat „John“ svoj zadatak bi obavljao znatno duže da smo koristili rječnik s nekoliko desetaka tisuća jednostavnih lozinki, kao što se to zbilja radi u praksi.

U terminalu Kalija treba upisati sljedeću naredbu:

nmap -v scanme.nmap.org

nakon čega će se za otprilike pola minute kao rezultat izvođenja dobiti nešto poput sljedećeg:

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-02-10 17:04 CETInitiating Ping Scan at 17:04Scanning scanme.nmap.org (45.33.32.156) [2 ports]Completed Ping Scan at 17:04, 0.20s elapsed (1 total hosts)Initiating Parallel DNS resolution of 1 host. at 17:04Completed Parallel DNS resolution of 1 host. at 17:04, 0.01s elapsedInitiating Connect Scan at 17:04Scanning scanme.nmap.org (45.33.32.156) [1000 ports]Discovered open port 22/tcp on 45.33.32.156Discovered open port 80/tcp on 45.33.32.156Discovered open port 1723/tcp on 45.33.32.156Discovered open port 21/tcp on 45.33.32.156Discovered open port 554/tcp on 45.33.32.156Discovered open port 9929/tcp on 45.33.32.156Discovered open port 5060/tcp on 45.33.32.156Completed Connect Scan at 17:05, 28.61s elapsed (1000 total ports)Nmap scan report for scanme.nmap.org (45.33.32.156)Host is up (0.18s latency).Other addresses for scanme.nmap.org (not scanned): 2600:3c01::f03c:91ff:fe18:bb2fNot shown: 993 filtered tcp ports (no-response)PORT STATE SERVICE21/tcp open ftp22/tcp open ssh80/tcp open http554/tcp open rtsp1723/tcp open pptp5060/tcp open sip9929/tcp open nping-echoRead data files from: /usr/bin/../share/nmapNmap done: 1 IP address (1 host up) scanned in 28.93 seconds

Ako istu vrstu skeniranja pokušamo napraviti s nekim drugim web serverom, na primjer, web serverom ugrađenim u Kali bez dodatnih web rješenja instaliranih na server, neće biti sličnih problema. Na primjer:

nmap -v localhost

kao rezultat izvođenja uz znatno kraće vrijeme analize (sve se događa lokalno u virtualnom stroju) vraća:

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-02-10 17:12 CETInitiating Ping Scan at 17:12Scanning localhost (127.0.0.1) [2 ports]Completed Ping Scan at 17:12, 0.00s elapsed (1 total hosts)Initiating Connect Scan at 17:12Scanning localhost (127.0.0.1) [1000 ports]Completed Connect Scan at 17:12, 0.03s elapsed (1000 total ports)Nmap scan report for localhost (127.0.0.1)Host is up (0.00021s latency).Other addresses for localhost (not scanned): ::1All 1000 scanned ports on localhost (127.0.0.1) are in ignored states.Not shown: 1000 closed tcp ports (conn-refused)Read data files from: /usr/bin/../share/nmapNmap done: 1 IP address (1 host up) scanned in 0.07 seconds

NMAP: Primjer analize web adrese sa svjesno pripremljenim problemima (scanme.nmap.org)

sqlmap

Alat sqlmap namijenjen je otkrivanju slabih mjesta u sustavima za upravljanje bazama podataka za napade SQL injekcijom. Alat je moguće koristiti na nekoliko desetaka različitih sustava za upravljanje bazama podataka. U popis su uključeni svi najpopularniji proizvodi, kao što su MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, IBM DB2, SQLite, Firebird, Sybase, SAP MaxDB, Informix, MariaDB, ali i brojni ostali za koje vjerojatno niste nikad ni čuli.

Različite mogućnosti korištenja alata daleko premašuju okvire ovakvog teksta, pa odmah prelazimo na demonstraciju. Istražit ćemo sam VIDI server da vidimo ima li kakvih problema po ovom pitanju.

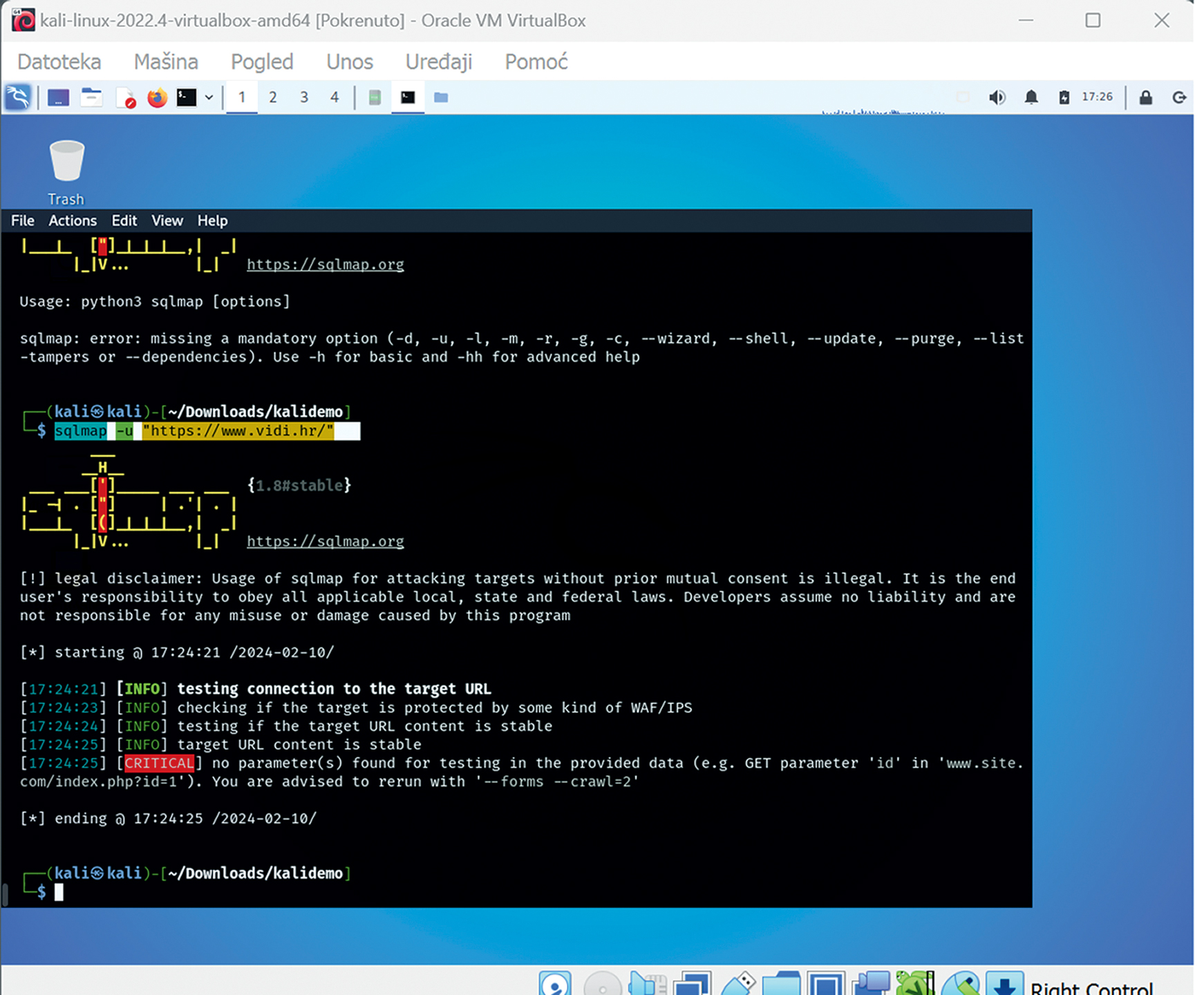

Kao osnovnu naredbu za korištenje treba upisati:

sqlmap -u https://www.vidi.hr/

na što se kao rezultat izvođenja dobije nešto poput:

_____H_____ ___[‘]_____ ___ ___ {1.8#stable}|_ -| . [“] | .’| . ||___|_ [(]_|_|_|__,| _||_|V... |_| https://sqlmap.org[!] legal disclaimer: Usage of sqlmap for attacking targets without prior mutual consent is illegal. It is the end user’s responsibility to obey all applicable local, state and federal laws. Developers assume no liability and are not responsible for any misuse or damage caused by this program[*] starting @ 17:24:21 /2024-02-10/[17:24:21] [INFO] testing connection to the target URL[17:24:23] [INFO] checking if the target is protected by some kind of WAF/IPS[17:24:24] [INFO] testing if the target URL content is stable[17:24:25] [INFO] target URL content is stable[17:24:25] [CRITICAL] no parameter(s) found for testing in the provided data (e.g. GET parameter ‘id’ in ‘www.site.com/index.php?id=1’). You are advised to rerun with ‘--forms --crawl=2’[*] ending @ 17:24:25 /2024-02-10/

VIDI-jev server nema problema po ovom pitanju. Prije nego što to pokušate napraviti sami na ovom ili nekom drugom serveru, svakako pročitajte nastavak teksta.

sqlmap: Primjer analize servera za potencijalne napade SQL injekcijom

Dodatne napomene uz primjere

Prethodna tri primjera trebala su pokazati osnove korištenja nekoliko različitih Kali alata namijenjenih testiranju sigurnosti sustava. Slijedi nekoliko važnih napomena povezanih s prethodnim primjerima i samim Kali sustavom.

1. U Kali je već ugrađeno sve što treba

Većina sigurnosnih alata ugrađenih u Kali nije razvijena od strane tvrtke koja je pripremila i distribuira Kali, nego su ih napravile druge tvrtke ili pojedini autori. To znači da te iste alate (i njihove nadogradnje) možete sami instalirati iz odgovarajućih repozitorija na druge distribucije Linuxa (npr. pomoću apt naredbe), pa čak vrlo često i na Windows ili Mac operativne sustave, a ne samo Linux.

Međutim, praktično svi relevantni alati s ovog područja su već u startu ugrađeni upravo u Kali distribuciju, zbog čega se ne morate mučiti ni gubiti vrijeme s dodatnom instalacijom, konfiguracijom ili nadogradnjama. Sve je to potpuno automatizirano. To je ujedno i glavna prednost Kalija na području za koje je namijenjen.

2. Za sigurnosne provjere treba u pravilu imati odgovarajuće dozvole

Ako vam je to slučajno promaklo kod čitanja, prva rečenica koju alat sqlmap prikazuje kod svojeg pokretanja je:

legal disclaimer: Usage of sqlmap for attacking targets without prior mutual consent is illegal.

To znači da je korištenje ovog alata (ali i brojnih drugih sigurnosno orijentiranih alata) bez pristanka strane čiji server ili web adresu provjeravate nezakonito, to jest, tretirano kao čin napada na server. Zbog čega kasnije možete imati i zakonske probleme, ako na drugoj strani postoje alati koji mogu skupiti podatke o tome tko ih „skenira“.

Kako skeniranje VIDI servera nije pokazalo nikakve probleme u ovom primjeru, a korišteno je za pripremu teksta kojeg upravo čitate, nadam se da sam časopis neće imati ništa protiv takvog skeniranja autora ovog teksta za svrhu demonstracije.

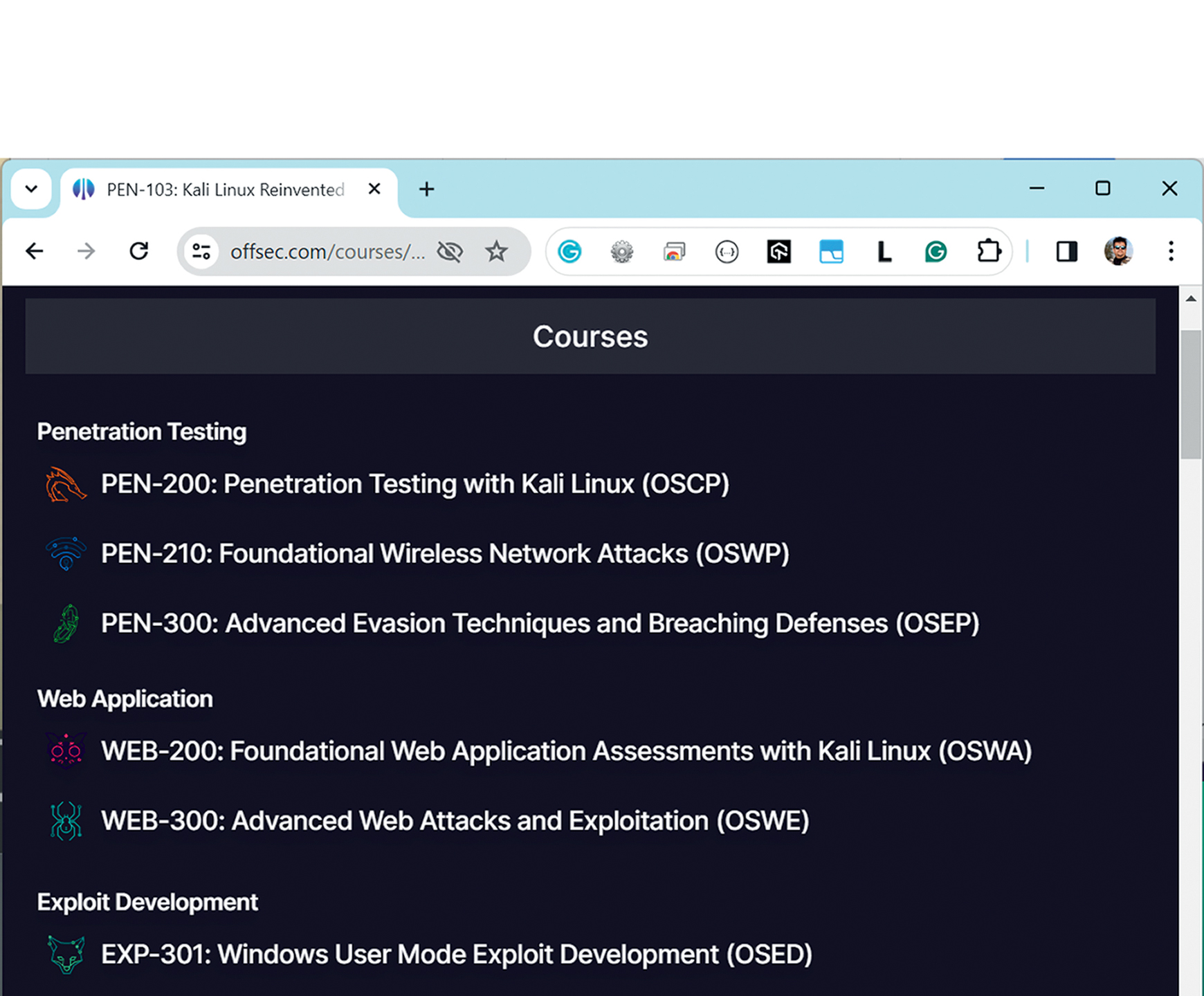

3. Školovanje i certifikati

Iako se na temelju dosadašnjeg teksta osnovno korištenje pojedinih sigurnosnih alata ne čini kao nešto pretjerano zahtjevno, ipak nije nimalo lako postati kvalitetan stručnjak za Kali, sve njegove alate te općenito za različite aspekte sigurnosti IT sustava. Zato tvrtka koja priprema i održava Kali distribuciju na svojim stranicama nudi različite vrste školovanja, odnosno odgovarajuće certifikate o potvrdi vladanja pojedinim područjima povezanim sa sigurnošću.

Međutim, dok je samo korištenje operativnog sustava Kali besplatno, cijene školovanja i certificiranja su zbilja „paprene“. Pogotovo ako se usporede s nekim od globalno poznatih oblika školovanja za druge IT tehnologije, kao što su Microsoft Azure i slično.

Cijena paketa za školovanje uz uključeno polaganje ispita za stjecanje certifikata može premašiti i 5.000 dolara, ovisno o broju dana dozvoljenog korištenja pripremnih materijala i broju uključenih ispita.

Školovanje za Kali: Proizvođač nudi veći broj tečajeva s područja sigurnosti

Kali za „zločeste dečke“?

Iako to autori Kalija nigdje ne spominju (što je sasvim logično), kao ni većina pratećih materijala koja se bavi sigurnosnim alatima ugrađenim u ovu distribuciju i njihovom primjenom, sasvim je jasno da od upoznavanja i korištenja Kalija velike koristi mogu imati i „zločesti dečki“. Umjesto korištenja etičkog hakiranja kako bi pronašli i ispravili slabe strane nekog sustava, isti alati mogu se koristiti za pronalaženje rupa u obrani da bi se napakostilo tim istim sustavima.

Ili, ako ti isti zločesti dečki planiraju razviti neki novi oblik napada na sustave, upravo pomoću Kali sustava mogu provjeriti hoće li ih, odnosno koliko teško će ih uhvatiti oni koji djeluju s prave strane Sile.

Zaključak

Ako ste nakon čitanja ovog teksta zaključili da vas zanima područje sigurnosti i da bi Kali mogao biti pravi izbor za početak, nema nikakvog razloga da ga ne koristite u svakodnevnom radu za sve druge potrebe (osim opisane 24/7 situacije). A uz to „normalno“ korištenje tijekom vremena možete upoznati i različite sigurnosne alate koje nudi Kali odmah nakon instalacije. Korak po korak, pa u konačnici možda baš uz pomoć Kalija postanete stručnjak za sigurnost.